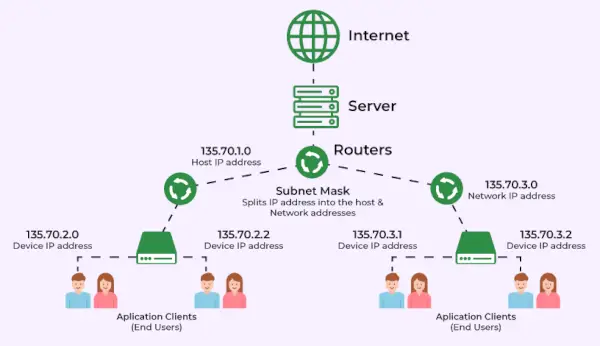

A Maska podsieci to wartość liczbowa opisująca sposób, w jaki komputer lub urządzenie dzieli adres IP na dwie części: sieć część i gospodarz część. Element sieciowy identyfikuje sieć, do której należy komputer, a część hosta identyfikuje unikalny komputer w tej sieci. Adres IP składa się z czterech cyfr oddzielonych kropkami, na przykład 255.255.255.0, a każda liczba może mieścić się w przedziale od 0 do 255, przy czym wyższe wartości wymagają większej liczby bitów dla sieci i mniejszych wartości dla hosta. Maska podsieci umożliwia urządzeniom w tej samej sieci lub w różnych sieciach interakcję ze sobą. Każdy system ma inny adres IP.

W tym Ściągawka dotycząca podsieci , poznasz wszystkie podstawowe i zaawansowane koncepcje podsieci, w tym notację CIDR i maski podsieci IPv4 od XX.XX.XX.XX/0 do XX.XX.XX.XX/32, wartości masek wieloznacznych IPv4, klasyfikację Adresy IPv4 od klasy A do klasy E i nie tylko.

Czyszczenie pamięci podręcznej npm

Dodatkowo, w tej ściągawce dotyczącej maski podsieci poznasz także prywatne adresy IP, specjalne adresy IP i bogonowe adresy IP, co jeszcze bardziej poszerzy Twoją wiedzę na temat adresowania sieciowego.

Spis treści

- Podsieci IPv4 (z wartościami masek wieloznacznych)

- Klasyfikacja adresu IPV4

- Zarezerwowany adres IP

- Prywatne adresy IPv4

- Specjalne adresy IPv4

- Adresy IPv4 firmy Bogon

Co to jest podsieć?

Podsieci to technika dzielenia jednej dużej sieci na wiele małych sieci. Podsieć sprawia, że sieć jest wydajniejsza i łatwiejsza w utrzymaniu. Podsieci zapewniają krótszą ścieżkę do ruch sieciowy bez konieczności przechodzenia przez niepotrzebne routery w celu dotarcia do miejsca docelowego. Podsieci znacznie zwiększają efektywność routingu sieciowego.

Jak działa podsieć?

Załóżmy, co się stanie, gdy w dużej sieci, do której podłączonych jest milion urządzeń, nie ma podsieci i mają one swój unikalny adres IP, nie ma podsieci. Co się stanie, gdy wyślemy pewne informacje w tej sieci z jednego urządzenia do drugiego? W takim przypadku nasze dane/informacje przechodzą przez większość niepotrzebnych routerów lub urządzeń, dopóki nie znajdą urządzenia docelowego.

Jak działa podsieć?

Załóżmy teraz, że podzieliliśmy tę samą sieć na mniejsze podsieci. Pomaga to zwiększyć efektywność routingu danych. Zamiast przeszukiwać miliony urządzeń w celu znalezienia tego właściwego, routery (sprawdzają, czy docelowy adres IP mieści się w zakresie urządzeń w ich podsieci. Jeśli tak, kierują pakiet do odpowiedniego urządzenia. Jeśli nie, przesyłają dalej pakiet do innego routera) może używać czegoś, co nazywa się a maska podsieci aby określić, do której podsieci należy urządzenie.

Co to jest adresowanie klasowe i adresowanie bezklasowe?

W Adresowanie klasowe podzieliliśmy sieć IPV4 na 5 klas (klasa A, klasa B, klasa C, klasa D, klasa E) o stałej długości. W adresowaniu klasowym adresy IP są przydzielane według klas od A do E. W tym schemacie zmiany identyfikatora sieci i identyfikatora hosta zależą od klasy.

Z drugiej strony, CIDR lub routing międzydomenowy klas został wprowadzony w 1993 roku w celu zastąpienia adresowania klasowego. Umożliwia użytkownikowi korzystanie VLSM Lub Maski podsieci o zmiennej długości . Zatem w adresowaniu bezklasowym nie ma takiego ograniczenia klasowego. Poprawiono marnowanie adresów IP po adresowaniu CIDR.

Co to jest CIDR?

CIDR lub routing międzydomenowy klas pozwala użytkownikowi korzystać VLSM Lub Maski podsieci o zmiennej długości żeby zrobić Alokacja adresów IP i routing IP, który pozwala na bardziej efektywne wykorzystanie adresów IP.

Zasady tworzenia bloków CIDR:

- Wszystkie adresy IP muszą być ciągłe lub sekwencyjne. (NID=identyfikator sieci, HID=identyfikator hosta)

- Rozmiar bloku musi być potęgą liczby 2 (2N). Jeśli rozmiar bloku jest potęgą liczby 2, wówczas łatwo będzie podzielić sieć. Znalezienie identyfikatora bloku jest bardzo łatwe, jeśli rozmiar bloku jest potęgą 2. Przykład: Jeśli rozmiar bloku wynosi 25wówczas identyfikator hosta będzie zawierał 5 bitów, a sieć będzie zawierać 32 – 5 = 27 bitów.

- Pierwszy adres IP bloku musi być równomiernie podzielny przez rozmiar bloku. w prostych słowach, najmniej znacząca część powinna zawsze zaczynać się od zer w identyfikatorze hosta. Ponieważ wszystkie najmniej znaczące bity identyfikatora hosta wynoszą zero, możemy go użyć jako części identyfikatora bloku.

Przykład: Sprawdźmy, czy blok adresów IP od 192.168.1.64 do 192.168.1.127 jest prawidłowym blokiem adresów IP, czy nie?

- Wszystkie adresy IP w bloku to przyległy .

- Całkowita liczba adresów IP w bloku wynosi = 64 = 2 6

- Pierwszy adres IP w bloku to 192.168.1.64. Możemy zaobserwować, że identyfikator hosta zawiera 6 ostatnich bitów i w tym przypadku 6 najmniej znaczących bitów nie jest zerami. Dlatego pierwszy adres IP nie jest równomiernie podzielny przez rozmiar bloku.

W rezultacie ten blok nie spełnia kryteriów prawidłowego bloku adresu IP, a zatem nie jest prawidłowym blokiem IP.

Praca nad blokiem adresów IP

Jakiś adres IP jest 32-bitowym unikalnym adresem mającym przestrzeń adresową 232. Adres IPv4 jest podzielony na dwie części:

- Adres identyfikacyjny sieci

- Identyfikator hosta.

Na przykład:- Adresy IP należące do klasy A przydzielane są sieciom zawierającym wiele hostów.

- Identyfikator sieci ma długość 8 bitów.

- Identyfikator hosta ma długość 24 bitów.

Bit wyższego rzędu pierwszego oktetu w klasie A jest zawsze ustawiony na 0. Pozostałe 7 bitów pierwszego oktetu służy do określenia identyfikatora sieci. 24 bity identyfikatora hosta służą do określenia hosta w dowolnej sieci. Domyślna maska podsieci dla klasy A to 255.x.x.x. Zatem klasa A ma w sumie:

2^7-2= 126 identyfikator sieci (tutaj odejmuje się 2 adresy, ponieważ 0.0.0.0 i 127.x.y.z są adresami specjalnymi.)

2^24 – 2 = 16 777 214 identyfikatora hosta

Adresy IP należące do klasy A mieszczą się w zakresie od 1.x.x.x – 126.x.x.x

Jak obliczyć notację CIDR?

Tutaj możesz krok po kroku obliczyć notację CIDR dowolnego adresu IP:

Krok 1: Najpierw znajdź adres IP i maskę podsieci. Były:- 194.10.12.1 (Adres IP) , 255.255.255.0 (Maska podsieci)

Krok 2: Konwertuj maskę podsieci na binarną. ( 255.255.255.0 -> 11111111.11111111.11111111.00000000)

Krok 3: Policz liczbę kolejnych jedynek w binarnej masce podsieci.( 11111111.11111111.11111111 )

Krok 4: Określ długość prefiksu CIDR.( 24-calowe )

co to jest obiekt JavaKrok 5: Zapisz notację CIDR. ( 194.10.12.1/24 )

Podsieci IPv4 (z wartościami masek wieloznacznych)

Na poniższych wykresach zobaczymy wstępnie zdefiniowane maski podsieci, a następnie wyjaśnimy, co one oznaczają.

| CIDR | MASKA PODSIECI | MASKA DZIKA KARTA | LICZBA ADRESÓW IP | LICZBA UŻYWANYCH ADRESÓW IP |

|---|---|---|---|---|

| /32 | 255.255.255.255 | 0.0.0.0 | 1 | 1 |

| /31 | 255.255.255.254 | 0.0.0.1 | 2 | 2* |

| /30 | 255.255.255.252 | 0.0.0.3 | 4 | 2 |

| /29 | 255.255.255.248 | 0.0.0.7 | 8 | 6 |

| /28 | 255.255.255.240 | 0.0.0.15 | 16 | 14 |

| /27 | 255.255.255.224 | 0.0.0.31 | 32 | 30 |

| /26 | 255.255.255.192 | 0.0.0.63 | 64 | 62 |

| /25 | 255.255.255.128 | 0.0.0.127 | 128 | 126 |

| /24 | 255.255.255.0 | 0.0.0.255 | 256 | 254 |

| /23 | 255.255.254.0 | 0.0.1.255 | 512 | 510 |

| /22 | 255.255.252.0 | 0.0.3.255 | 1024 | 1022 |

| /dwadzieścia jeden | 255.255.248.0 | 0.0.7.255 | 2048 | 2046 |

| /20 | 255.255.240.0 | 0.0.15.255 | 4096 | 4094 |

| /19 | 255.255.224.0 | 0.0.31.255 | 8192 | 8190 |

| /18 | 255.255.192.0 | 0.0.63.255 | 16384 | 16382 |

| /17 | 255.255.128.0 | 0.0.127.255 | 32768 | 32766 |

| /16 | 255.255.0.0 | 0.0.255.255 | 65536 | 65534 |

| /piętnaście | 255.254.0.0 | 0.1.255.255 | 131 072 | 131070 |

| /14 | 255.252.0.0 | 0.3.255.255 | 262144 | 262142 |

| /13 | 255.248.0.0 | 0.7.255.255 | 524288 | 524286 |

| /12 | 255.240.0.0 | 0,15.255.255 | 1 048 576 | 1 048 574 |

| /jedenaście | 255.224.0.0 | 0.31.255.255 | 2 097 152 | 2 097 150 |

| /10 | 255.192.0.0 | 0,63.255.255 | 4 194 304 | 4 194 302 |

| /9 | 255.128.0.0 | 0.127.255.255 | 8 388 608 | 8 388 606 |

| /8 | 255.0.0.0 | 0.255.255.255 | 16 777 216 | 16 777 214 |

| /7 | 254.0.0.0 | 1 255 255 255 | 33 554 432 | 33 554 430 |

| /6 | 252.0.0.0 | 3 255 255 255 | 67 108 864 | 67 108 862 |

| /5 | 248.0.0.0 | 7 255 255 255 | 134 217 728 | 134 217 726 |

| /4 | 240.0.0.0 | 15 255 255 255 | 268 435 456 | 268 435 454 |

| /3 | 224.0.0.0 | 31 255 255 255 | 536 870 912 | 536 870 910 |

| /2 | 192.0.0.0 | 63.255.255.255 | 1 073 741 824 | 1 073 741 822 |

| /1 | 128.0.0.0 | 127.255.255.255 | 2 147 483 648 | 2 147 483 646 |

| /0 | 0.0.0.0 | 255.255.255.255 | 4 294 967 296 | 4 294 967 294 |

Klasyfikacja adresu IPV4

Adresy IPv4 są podzielone na pięć klas: A, B, C, D i E . Pierwszy oktet (8 bitów) adresu IPv4 określa klasę adresu.

| Klasyfikacja adresów IP | Zakres | Liczba bloków | Reprezentacja w masce podsieci |

|---|---|---|---|

| Klasa A | 0.0.0.0-127.255.255.255 | 128 | 255.0.0.0/8 |

| Klasa B | 128.0.0.0-191.255.255.255 | 16384 | 255.255.0.0/16 |

| Klasa C | 192.0.0.0-223.255.255.255 | 2 097 152 | 255.255.255.0/24 |

| Klasa D | 224.0.0.0-239.255.255.255 | nie dotyczy | nie dotyczy |

| Klasa E | 240.0.0.0-255.255.255.255 | nie dotyczy | nie dotyczy |

A oto tabela konwersja dziesiętna na binarną Do maska podsieci i oktety z symbolami wieloznacznymi :

| MASKA PODSIECI | DZIKA KARTA | ||

|---|---|---|---|

| 0 | 00000000 | 255 | 11111111 |

| 128 | 10000000 | 127 | 01111111 |

| 192 | 11000000 | 63 | 00111111 |

| 224 | 11100000 | 31 | 00011111 |

| 240 | 11110000 | piętnaście | 00001111 |

| 248 | 11111000 | 7 | 00000111 |

| 252 | 11111100 | 3 | 00000011 |

| 254 | 11111110 | 1 | 0000001 |

| 255 | 11111111 | 0 | 00000000 |

Zarezerwowany adres IP

Zarezerwowane adresy IP to zbiór adresów IP, które nie są przypisane do żadnego konkretnego urządzenia ani sieci.

Oto kilka przykładów zastrzeżonych zakresów adresów IP:

| Zarezerwowane adresy IP | |

|---|---|

| 0.0.0.0/8 | Ta sieć |

| 10.0.0.0/8 | Prywatny blok adresów IPv4 |

| 100.64.0.0/10 | NAT klasy operatorskiej |

| 127.0.0.0/8 | Pętla zwrotna |

| 127.0.53.53 | Nazwij wystąpienie kolizji |

| 169.254.0.0/16 | Link lokalny |

| 172.16.0.0/12 | Prywatny blok adresów IPv4 |

| 192.0.0.0/24 | Przypisania protokołów IETF |

| 192.0.2.0/24 | TEST-NET-1 |

| 192.168.0.0/16 | Prywatny blok adresów IPv4 |

| 198.18.0.0/15 | Testowanie porównawcze sieci |

| 198.51.100.0/24 | TEST-NET-2 |

| 255.255.255.255 | Ograniczony adres rozgłoszeniowy |

Prywatne adresy IPv4

Prywatne adresy IPv4 to zakres adresów IP, których nie można routować w publicznym Internecie. Są one zarezerwowane do użytku w sieciach prywatnych, takich jak domy, firmy i organizacje.

Zakres prywatnych adresów IPv4 to:

przycisk, aby wyśrodkować CSS

| Prywatne adresy IPv4 | |

|---|---|

| Klasa A | 10.0.0.0 – 10.255.255.255 |

| Klasa B | 172.16.0.0 – 172.31.255.255 |

| Klasa c | 192.168.0.0 – 192.168.255.255 |

Specjalne adresy IPv4

Specjalne adresy IPv4 to zbiór adresów IP, które służą określonym celom. Adresy te służą do funkcji specjalnych i nie są przypisane do poszczególnych urządzeń.

Oto kilka przykładów specjalnych adresów IPv4:

| Specjalne adresy IPv4 | |

|---|---|

| Lokalny Gospodarz | 127.0.0.0 – 127.255.255.255 |

| APIPA | 169.254.0.0 – 169.254.255.255 |

Adresy IPv4 firmy Bogon

Adres IP bogon to adres IP, który nie jest przypisany ani przypisany żadnemu konkretnemu podmiotowi lub organizacji. Adresy Bogon są zwykle używane do filtrowania lub blokowania podejrzanego lub nielegalnego ruchu sieciowego.

Oto kilka przykładów zakresów adresów IPv4 bogon:

| Zakres adresów IPv4 Bogon | Opis |

|---|---|

| 0.0.0.0/8 | Zarezerwowana przestrzeń adresowa |

| 10.0.0.0/8 | Sieć prywatna (RFC 1918) |

| 100.64.0.0/10 | Wspólna przestrzeń adresowa (CGN) |

| 127.0.0.0/8 | Adres sprzężenia zwrotnego |

| 169.254.0.0/16 | Adres lokalny łącza (automatyczna konfiguracja) |

| 172.16.0.0/12 | Sieć prywatna (RFC 1918) |

| 192.0.0.0/24 | Zarezerwowana przestrzeń adresowa używana do dokumentacji |

| 192.0.2.0/24 | Zarezerwowana przestrzeń adresowa używana do dokumentacji |

| 192.168.0.0/16 | Sieć prywatna (RFC 1918) |

| 198.51.100.0/24 | Zarezerwowana przestrzeń adresowa używana do dokumentacji |

| 203.0.113.0/24 | Zarezerwowana przestrzeń adresowa używana do dokumentacji |

| 240.0.0.0/4 | Zarezerwowane do przyszłego użytku lub celów eksperymentalnych |

Dlaczego nauka tworzenia podsieci jest ważna?

Nauka tworzenia podsieci jest ważna z wielu powodów, w tym:

lista javy

- Zachowywanie adresów IP : Tworzenie podsieci umożliwia efektywne wykorzystanie ograniczonych adresów IPv4 poprzez podzielenie większej sieci na mniejsze, zachowanie adresów IP i ułatwienie lepszego zarządzania.

- Poprawa wydajności sieci : Tworzenie podsieci zmniejsza rozmiar domen rozgłoszeniowych, zmniejszając przeciążenie sieci i poprawiając wydajność poprzez ograniczenie zakresu komunikatów rozgłoszeniowych.

- Zwiększanie bezpieczeństwa sieci : Podsieci izolują różne części sieci, poprawiając bezpieczeństwo, zapobiegając nieautoryzowanemu dostępowi do wrażliwych danych.

- Uproszczenie zarządzania siecią : Podsieci ułatwiają identyfikację i rozwiązywanie problemów poprzez izolowanie problemów do konkretnych podsieci, upraszczając zarządzanie siecią i procesy rozwiązywania problemów.

- Organizacja samotna: Gadżety w równoważnej podsieci mogą bezpośrednio komunikować się ze sobą, bez konieczności korzystania z przełącznika lub innego gadżetu administracyjnego systemu.

Ucząc się tworzenia podsieci, zyskujesz wszechstronną wiedzę na temat projektowania sieci, zarządzania i rozwiązywania problemów, co czyni cię cennym nabytkiem w dziedzinie sieci.

Streszczenie

W porządku, podsumowując, tworzenie podsieci jest w zasadzie kluczową umiejętnością dla administratorów sieci i specjalistów IT. Chodzi o zarządzanie i przydzielanie adresów IP w sieciach jak profesjonalista. Ta ściągawka podsieci? To twój nowy najlepszy przyjaciel. Zawiera wszystko, co musisz wiedzieć o podsieciach, od informacji o adresach IP i maskach podsieci po żargon, taki jak notacja CIDR i VLSM. Wystarczy postępować zgodnie z przewodnikiem, korzystać ze wzorów i tabel, a tworzenie podsieci będzie proste. Trzymaj się tak, a w mgnieniu oka staniesz się mistrzem podsieci, tworząc zgrabne projekty sieci, używając adresów jak szef i zwiększając wydajność sieci. Ograniczenia tworzenia podsieci. Komunikacja między podsieciami a innymi podsieciami wymaga routera. Źle skonfigurowany lub śmiertelnie uszkodzony router może znacząco wpłynąć na sieć Twojej organizacji.

Ściągawka podsieci – często zadawane pytania

1. Jak określić użyteczne hosty?

Aby określić nadający się do użytku host, należy odjąć adres identyfikacyjny podsieci i adres rozgłoszeniowy od całkowitej liczby adresów. Na przykład:-

Obsługiwane hosty = Całkowita liczba adresów – Identyfikator podsieci – Adres rozgłoszeniowy

Użyteczne hosty = 256 – 1 – 1

Użyteczne hosty = 254

2. Jakie są zastrzeżone zakresy adresów IP?

| Zarezerwowane zakresy | |

|---|---|

| RFC1918 | 10.0.0.0 – 10 255 255 255 |

| Lokalny Gospodarz | 127.0.0.0 – 127.255.255.255 |

| RFC1918 | 172.16.0.0 – 172.31.255.255 |

| RFC1918 | 192.168.0.0 – 192.168.255.255 |

3. Co by było, gdybyś miał podsieć 255.255 255.0?

Maska podsieci 255.255.255.0 Dałoby ci 255,0 wiele sieci (2 16 ) i 254 hostów . Podsieć 255.255.255. 0.0 dałoby ci wiele hostów (około 216) i 256 sieci