Kiedy większa sieć jest dzielona na mniejsze, aby zachować bezpieczeństwo, nazywa się to podsiecią. Zatem konserwacja jest łatwiejsza w przypadku mniejszych sieci. Na przykład, jeśli weźmiemy pod uwagę a adres klasy A , możliwa liczba hostów wynosi 224dla każdej sieci oczywiste jest, że utrzymanie tak dużej liczby hostów jest trudne, ale znacznie łatwiej byłoby to utrzymać, gdybyśmy podzielili sieć na małe części.

Zastosowania podsieci

- Podsieci pomagają w efektywnej organizacji sieci, co pomaga w rozwijaniu technologii dla dużych firm i firm.

- Podsieci stosuje się w przypadku określonych struktur personelu w celu zmniejszenia ruchu oraz utrzymania porządku i wydajności.

- Podsieci dzielą domeny rozgłoszeniowe, dzięki czemu ruch jest kierowany efektywnie, co pomaga poprawić wydajność sieci.

- Podsieci są stosowane w zwiększaniu bezpieczeństwo sieci .

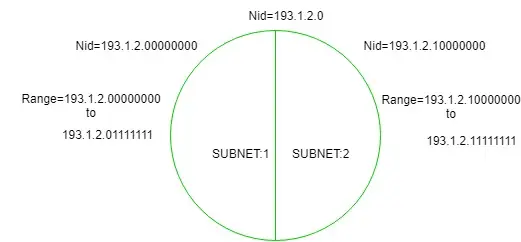

Sieć można podzielić na dwie części: Aby podzielić sieć na dwie części, należy wybrać jeden bit dla każdej podsieci z części identyfikatora hosta.

dynamiczna tablica w Javie

Na powyższym schemacie znajdują się dwie podsieci.

Notatka: To jest klasa C IP, więc część identyfikatora sieci zawiera 24 bity, a część identyfikatora hosta – 8 bitów.

Jak działa podsieć?

Działanie podsieci rozpoczyna się w ten sposób, że w pierwszej kolejności dzieli podsieci na mniejsze podsieci. Do komunikacji pomiędzy podsieciami wykorzystywane są routery. Każda podsieć umożliwia połączonym urządzeniom komunikację między sobą. Podsieci sieciowe należy wykonać w taki sposób, aby nie wpływały na bity sieciowe.

W klasa C pierwsze 3 oktety to bity sieciowe, więc pozostaje bez zmian.

klauzule sql

- Dla podsieci-1: Pierwszy bit wybrany z części identyfikatora hosta to zero, a zakres będzie wynosić od (193.1.2.00000000 do momentu uzyskania wszystkich jedynek w części identyfikatora hosta, tj. 193.1.2.01111111) z wyjątkiem pierwszego bitu, który jest wybierany jako zero dla podsieci część identyfikacyjna.

Zatem zakres podsieci 1 wynosi: 193.1.2.0 do 193.1.2.127

Subnet id of Subnet-1 is : 193.1.2.0 The direct Broadcast id of Subnet-1 is: 193.1.2.127 The total number of hosts possible is: 126 (Out of 128, 2 id's are used for Subnet id & Direct Broadcast id) The subnet mask of Subnet- 1 is: 255.255.255.128>

- Dla podsieci 2: Pierwszym bitem wybranym z części identyfikatora hosta jest jeden, a zakres będzie wynosić od (193.1.2.100000000 do momentu uzyskania wszystkich jedynek w części identyfikatora hosta, tj. 193.1.2.11111111).

Zatem zakres podsieci-2 wynosi: 193.1.2.128 do 193.1.2.255

Subnet id of Subnet-2 is : 193.1.2.128 The direct Broadcast id of Subnet-2 is: 193.1.2.255 The total number of hosts possible is: 126 (Out of 128, 2 id's are used for Subnet id & Direct Broadcast id) The subnet mask of Subnet- 2 is: 255.255.255.128 The best way to find out the subnet mask of a subnet is to set the fixed bit of host-id to 1 and the rest to 0.>

Wreszcie, po zastosowaniu podsieci, całkowita liczba możliwych do wykorzystania hostów zmniejsza się z 254 do 252.

Notatka:

- Aby podzielić sieć na cztery (22) musisz wybrać dwa bity z części identyfikatora hosta dla każdej podsieci, tj. (00, 01, 10, 11).

- Aby podzielić sieć na osiem (23) musisz wybrać trzy bity z części identyfikatora hosta dla każdej podsieci, tj. (000, 001, 010, 011, 100, 101, 110, 111) i tak dalej.

- Można powiedzieć, że jeśli całkowita liczba podsieci w sieci wzrasta, całkowita liczba użytecznych hostów maleje.

Oprócz tej zalety, istnieje niewielka wada tworzenia podsieci, polegająca na tym, że przed utworzeniem podsieci w celu znalezienia adresu IP najpierw znajduje się identyfikator sieci, następnie identyfikator hosta, po którym następuje identyfikator procesu, ale po podzieleniu na podsieci zostaje znaleziony pierwszy identyfikator sieci, a następnie identyfikator podsieci następnie identyfikator hosta i na koniec identyfikator procesu, przez co obliczenia wzrastają.

Przykład 1: Organizacji przypisuje się a adres sieciowy klasy C z 201.35.2.0. Używa maski sieci 255.255.255.192, aby podzielić ją na podsieci. Które z poniższych jest/są prawidłowymi adresami IP hosta?

- 201.35.2.129

- 201.35.2.191

- 201.35.2.255

- Zarówno (A), jak i (C)

Rozwiązanie:

pd.scal

Converting the last octet of the netmask into the binary form: 255.255.255. 11 000000 Converting the last octet of option 1 into the binary form: 201.35.2. 10 000001 Converting the last octet of option 2 into the binary form: 201.35.2. 10 111111 Converting the last octet of option 3 into the binary form: 201.35.2. 11 111111>

Z powyższego wynika, że opcje 2 i 3 nie są prawidłowymi adresami IP hostów (ponieważ są to adresy rozgłoszeniowe podsieci) oraz OPCJA 1 nie jest adresem rozgłoszeniowym i można go przypisać do adresu IP hosta.

Przykład 2: Organizacja ma adres sieciowy klasy C 201.32.64.0. Używa maski podsieci 255.255.255.248. Który z poniższych NIE jest prawidłowym adresem rozgłoszeniowym dla żadnej podsieci?

- 201.32.64.135

- 201.32.64.240

- 201.32.64.207

- 201.32.64.231

Rozwiązanie:

Converting the last octet of the netmask into the binary form: 255.255.255. 11111 000 Converting the last octet of option 1 into the binary form: 201.32.64. 10000 111 Converting the last octet of option 2 into the binary form: 201.32.64. 11110 000 Converting the last octet of option 3 into the binary form: 201.32.64. 11001 111 Converting the last octet of option 4 into the binary form: 201.32.64. 11100 111>

Z powyższego widzimy, że w OPCJACH 1, 3 i 4 wszystkie bity hosta mają wartość 1 i podają prawidłowy adres rozgłoszeniowy podsieci.

I OPCJA 2, ostatnie trzy bity adresu hosta nie mają wartości 1, dlatego nie jest to prawidłowy adres rozgłoszeniowy.

Zamień ciąg Java

Zalety podsieci

Zalety podsieci wymieniono poniżej:

- Zapewnia bezpieczeństwo jednej sieci z innej sieci. np.) W organizacji inny dział nie może uzyskać dostępu do kodu działu programistów.

- Może się zdarzyć, że określona podsieć będzie wymagać wyższego priorytetu sieci niż inne. Na przykład dział sprzedaży musi organizować webcasty lub wideokonferencje.

- W przypadku małych sieci konserwacja jest łatwa.

Wady podsieci

Wady podsieci są wymienione poniżej:

- W przypadku pojedynczej sieci wymagane są tylko trzy kroki, aby dotrzeć do procesu, tj. host źródłowy do sieci docelowej, sieć docelowa do hosta docelowego, a następnie host docelowy do procesu.

- W przypadku pojedynczej sieci marnowane są tylko dwa adresy IP do reprezentowania identyfikatora sieci i adresu rozgłoszeniowego, ale w przypadku podsieci marnowane są dwa adresy IP dla każdej podsieci.

- Wzrasta także koszt całej sieci. Tworzenie podsieci wymaga wewnętrznych routerów, przełączników, koncentratorów, mostów itp., które są bardzo kosztowne.